Connaissez-vous l’Edge computing ?

Peut-être en avez-vous déjà entendu parler ?

Cet article va vous permettre d’en savoir plus sur cette nouvelle solution :

- Comment fonctionne-t-elle ?

- Quels sont ses avantages et ses inconvénients ?

- Quels sont les prérequis en matière de sécurité ?

Et surtout, pourquoi devriez-vous mettre en place dans votre entreprise une stratégie incluant l’Edge Computing ?

Edge Computing : De quoi parle-t-on ?

L’Edge computing est une architecture informatique décentralisée, destinée principalement aux environnements IOT. Elle permet de maintenir au plus près les équipements générateurs de données et la capacité de stockage et de calcul.

Selon Strategy Analytics 44% des entreprises IOT utilisaient l’Edge computing en 2019. Ce chiffre devrait monter à 59% en 2025.

Avec l’explosion de l’Internet des objets (IOT), les objets connectés sont de plus en plus nombreux.

Et tous ces objets génèrent des quantités importantes de données, avec pour principal risque la saturation de la bande passante entre ces objets et les data centers qui traitent ces données dans le fameux Cloud. Cette saturation entraînant l’augmentation de la latence de traitement des données.

Or, aujourd’hui, les entreprises ont besoin de traiter leurs données rapidement. Parfois même en temps réel.

L’Edge computing se présente comme une solution à l’engorgement des réseaux.

Son but est de traiter une partie de ces gros volumes de données de façon décentralisée, c’est-à-dire :

- Soit directement par les objets connectés

- Soit par un serveur ou ordinateur local

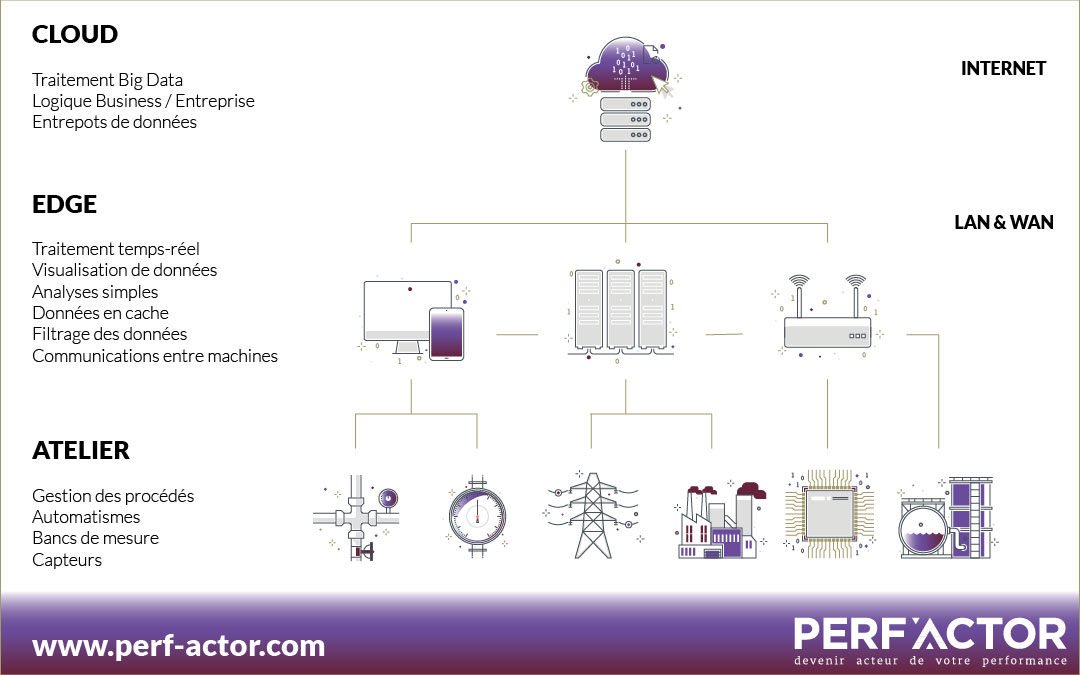

Le processus Edge computing est le suivant :

- Dans un premier temps, les objets connectés génèrent des données, les pré-traitent et les compressent. Ces données sont ensuite transmises au niveau local aux ordinateurs ou serveurs dédiés (partie « Edge »).

- Dans un second temps, la partie Edge s’occupe de traiter et d’analyser les données demandant une grande réactivité.

- Enfin, la partie Cloud va s’occuper du traitement des données moins sensibles au facteur temps, de l’analytique du Big Data et du stockage à long terme.

Ce processus réduit la distance entre les objets et les centres de traitement, ce qui permet de répondre à la problématique de latence expliquée plus haut.

Aussi, seules certaines données sont remontées aux data centers, réduisant le trafic réseau et répondant à la problématique de saturation de la bande passante.

On dit que l’Edge computing est complémentaire au Cloud computing. Et cette complémentarité permet d’améliorer le service du traitement de la donnée.

Retour d’expérience

Lorsque l’on parle de traitement décentralisé de données, on voit le côté positif avec la diminution de la bande passante qui est un point non négligeable, mais il ne faut pas occulter les conséquences associées de l’intelligence décentralisée : la gestion des processus industriels sera diffusée dans différents systèmes voire différentes technologies.

La cartographie des technologies gérées par l’entreprise prend de l’ampleur avec ces nouveaux environnements. Le niveau de maîtrise des équipes opérationnelles doit être élevé et pérennisé. C’est un sujet d’importance qui doit être traité au sein de la gestion des emplois et des compétences (GPEC) du service des ressources humaines de l’entreprise.

Autre écueil de l’intelligence décentralisée, c’est la maîtrise des processus métiers qui va être plus complexe à assurer. Lorsque ces règles évoluent, la mise à jour des systèmes IIOT doit être assurée quelle que soit la technologie ou la plateforme utilisée.

Alexandre Langlais, CEO PERF’ACTOR

Edge Computing : Avantages et inconvénients

Nous l’avons vu précédemment, avec l’Edge computing les données n’ont pas besoin de traverser un vaste réseau pour atteindre un data center ou un serveur Cloud distant.

Le traitement des données en local et en temps réel, permet ainsi de remédier aux problématiques de saturation de la bande passante et des latences du traitement centralisé. L’avantage principal est donc le fait que les données soient disponibles et analysées rapidement.

Aussi, dans le cas des objets connectés ayant une faible connectivité, le traitement Edge permet de remédier à la problématique de connexion permanente au Cloud, pour plus d’efficacité.

Enfin, l’analyste Kelly Quinn de IDC, prédit que l’Edge computing pourrait prendre son essor dans le cadre du déploiement du réseau mobile 5G. Selon elle, les fournisseurs télécom ajouteront de plus en plus de micro data centers à leurs antennes 5G pour rendre accessible l’Edge computing à leur clientèle de professionnels.

Du côté des inconvénients, l’Edge computing ajoute une couche de complexité au système d’information des entreprises, par rapport à une solution Cloud centralisée.

Aussi, la mise en place d’une solution de type Edge engendre des frais techniques : matériel, connexion, installation et maintenance, et également organisationnels : gouvernance, compétences et expertises.

Retour d’expérience

Nous observons clairement l’émergence d’une hybridation des compétences : processus de production et digital.

Prenons exemple des « DevOps » dans l’informatique. Ces personnes doivent avoir une double compétence autour du codage et de l’exploitation informatique pour faire le pont entre ces 2 mondes. Nous sommes dans le même cas : il faut relier le métier de la production au digital : un « DigiFab » qui regroupera les connaissances de fabrication et la maîtrise technologique digitale pour assurer le fonctionnement de l’ensemble.

Alexandre Langlais, CEO PERF’ACTOR

Enfin, cette solution peut poser certains problèmes en matière de sécurité : les appareils en périphérie du réseau sont a priori plus vulnérables que le Cloud ou les data centers. Il faut donc veiller à apporter un soin particulier à la sécurité.

Edge Computing : Quel niveau de sécurité ?

Certes, les données restent à proximité de leur source ce qui peut réduire de nombreux risques et permettre de répondre plus facilement aux exigences liées à la conformité.

Cependant l’architecture distribuée des objets connectés augmente les vecteurs d’attaque. L’éparpillement de tous ces objets connectés et l’ajout de serveurs ou d’ordinateurs en local rend leur administration plus compliquée.

Aussi, l’enquête menée en 2016 par Strategy Analytics à propos des menaces et des tendances en terme de sécurité dans l’IOT montre que 70% des entreprises consacrent peu de temps à sécuriser leur réseau et leurs données.

Afin de remédier à ce problème de vulnérabilité, il existe plusieurs solutions :

- Renforcer la sécurité des objets connectés en mettant en place des mises-à-jour de façon très fréquente pour réduire les risques de faille de sécurité

- Adopter le « Security by design », c’est-à-dire l’intégration des problématiques de sécurité en amont de la conception de l’objet.

- Aussi, le chiffrement des données, le contrôle des accès aux périphériques ou encore l’utilisation d’un VPN sont des mesures indispensables afin d’optimiser la sécurité de l’Edge computing.

Retour d’expérience

Les données exploitées par les IIOT ne sont plus uniquement des données « brutes » mais bel et bien des informations plus sensibles. Dans ce cas, on parle de l’usage des données par les services ingénierie, maintenance ou méthodes par exemple.

En effet, récupérer des informations d’un simple automate ne donnera pas des informations sur l’utilisation que l’on a des données. C’est l’intelligence de l’entreprise qui est contenue dans ces nouveaux systèmes et ils doivent donc atteindre le niveau de sécurité adéquat.

Un vol de données brutes est préjudiciable, mais quand on arrive à connaître l’utilisation que vous avez de vos données il y a encore plus de danger car c’est votre savoir-faire qui est dévoilé.

Alexandre Langlais, CEO PERF’ACTOR

Pourquoi mettre en place une telle stratégie ?

Vous l’avez compris, l’Edge computing offre l’énorme avantage de pouvoir analyser sans délai les données générées en masse par des usines, des réseaux de distribution ou des systèmes de circulation « intelligents ». Conséquence directe, il permet de prendre plus rapidement des décisions stratégiques et opérationnelles.

C’est pourquoi l’Edge Computing est en train de gagner les entreprises industrielles mais aussi les secteurs de la finance ou de la santé. En réduisant le temps de latence entre la collecte et la restitution des données, il permet aux entreprises d’optimiser leurs lignes de production et de gagner en efficacité et agilité.

L’Edge computing devrait connaître un essor fulgurant en 2021 et il serait pertinent d’adopter cette architecture pour gagner en réactivité. Dans un monde qui va toujours plus vite et dans lequel l’exploitation des données est devenue un facteur clé de succès, synonyme d’avantage concurrentiel, cette technologie arrive à point nommé.

Retour d’expérience

Si vous comptez déployer un projet incluant de l’Edge Computing, il faut faire attention à ne pas tomber dans les mêmes problèmes que l’on retrouve parfois dans certains projets de Business Intelligence (BI) vis à vis de l’usage planifié des données.

Le manque de maturité génère des erreurs d’architecture technique car l’utilisation finale des données n’est pas celle imaginée au départ, les besoins des opérationnels ont changé, les systèmes développés en place ne conviennent plus et il faut les faire évoluer : les coûts du projet explosent.

Alexandre Langlais, CEO PERF’ACTOR

Un projet Edge Computing en tête ?

✔ Un expert industrie du futur à votre écoute pendant 45 minutes.

✔ Une analyse à 360° pour qualifier votre niveau de maturité sur 12 dimensions

✔ Des conseils personnalisés pour booster votre compétitivité

✔ Des cas concrets adaptés à votre business

✔ Une synthèse visuelle et synthétique dans votre boîte email

Alexandre Langlais, CEO PERF’ACTOR

Sujet(s) connexe(s) qui pourront vous intéresser

Jumeau numérique, un objectif stratégique de l’industrie 4.0

Industrie 4.0 : un véritable enjeu pour les dirigeants

Stratégie numérique et industrie connectée

✔ Une définition claire et précise de ce qu’est l’IoT industriel

✔ Quels bénéfices attendre de l’IoT industriel

✔ Une vue d’ensemble des technologies embarquée dans l’IoT

✔ Des applications concrètes pour se projeter plus facilement

✔ Quelles bonnes pratiques appliquer pour se transformer plus rapidement

✔ Les menaces qui pèsent sur les projets IIoT que vous allez mettre en place